- Dettagli

- Visite: 3534

Oggi voglio ringraziare tutti coloro che ieri hanno partecipato al Technical Cloud Day 2016 che si è tenuto presso la sede Microsoft a Roma.

Abbiamo avuto un enorme successo di pubblico e come si suol dire c'erano "solo posti in piedi"!

Grazie mille a chi è venuto da tutte le zone del Centro-Sud Italia e ha dovuto fare delle levatacce per venirci a sentire.

Presto posterò i link dove poter rivedere le registrazioni dell'evento.

Stay tuned!

Nic

- Dettagli

- Visite: 5572

Azure Stack è un nuovo prodotto Microsoft che permetterà di avere lo stesso modello di Cloud pubblico all’interno dei nostri datacenter. Microsoft infatti ci metterà a disposizione gli stessi strumenti che adesso vengono utilizzati in Azure e ci permetterà di creare una soluzione scalabile e usabile da poter rivendere ai nostri clienti, che potranno utilizzare un approccio self-service ed utilizzare i servizi che gli metteremo a disposizione.

Ovviamente le aziende possono creare i servizi con Azure Stack per poterli riutilizzare nella propria organizzazione e creare un ambiente in cui gli sviluppatori di applicazioni possono massimizzare la loro produttività, perché vengono utilizzate le stesse API di Azure. Azure Stack è semplicemente un'estensione di Azure. Gli sviluppatori possono creare applicazioni basate su una varietà di tecnologie quali Windows, Linux, .NET, PHP, Ruby o Java che possono essere implementate e gestite nello stesso modo on-premises o nei datacenter di Microsoft Azure.

Il portale di Azure Stack ha lo stesso aspetto del portare pubblico di Azure, usa le stesse API e permette di avere un’esperienza uguale con l’utilizzo degli stessi strumenti.

Microsoft Azure Stack Technical Preview 1 è disponibile dal 29 Gennaio 2016 attraverso un POC (Proof of Concept). Il POC è un ambiente già pronto per poter imparare ad usare le caratteristiche di un prodotto. Il POC ci permetterà di distribuire tutte le funzionalità della TP1 su un’unica macchina fisica in modo tale da poter valutare le funzionalità disponibili.

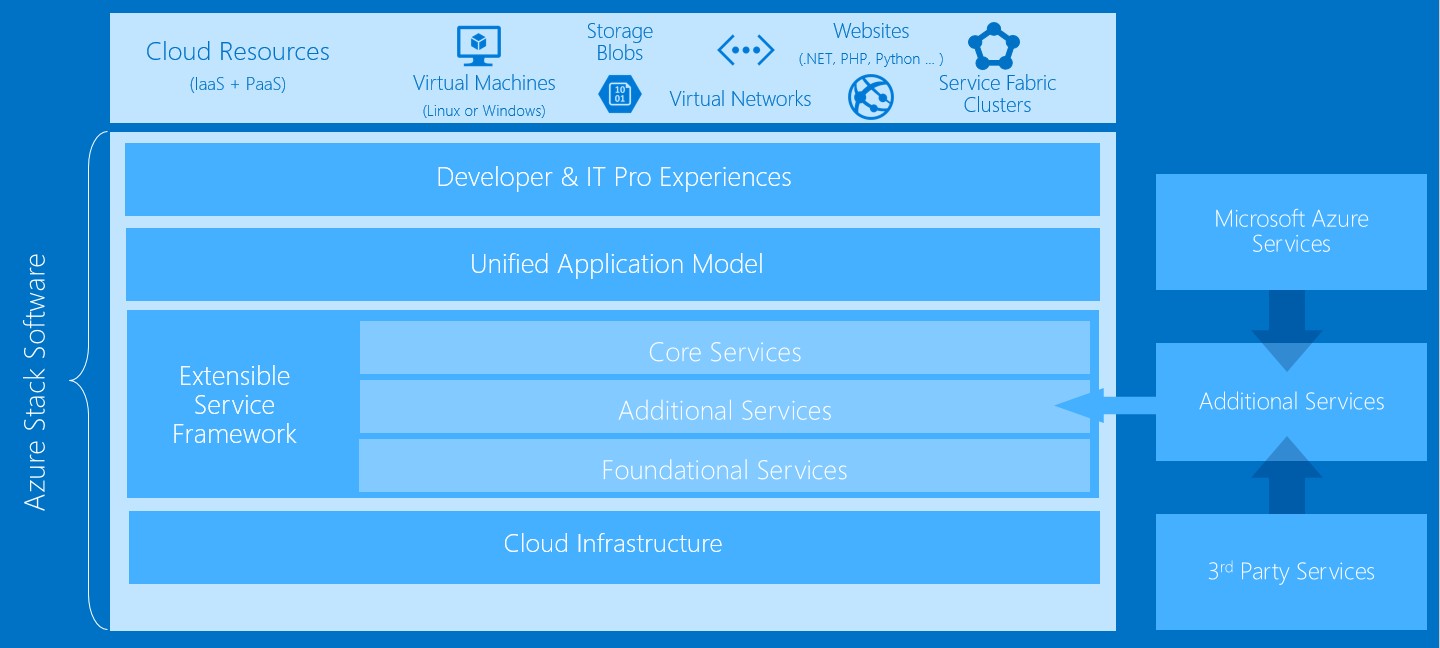

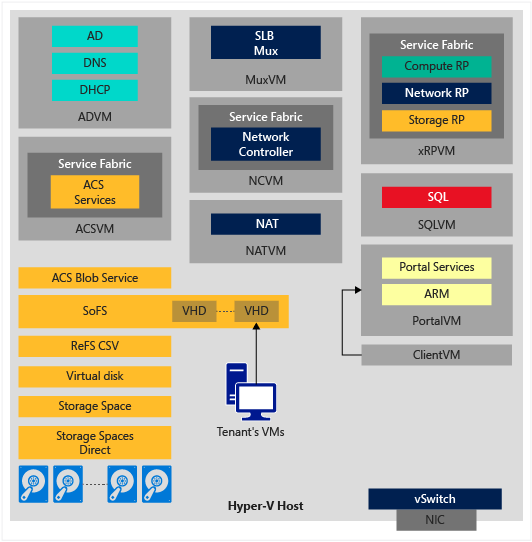

In figura 1 è possibile visualizzare il software che Azure Stack utilizza, mentre in figura 2 è mostrata l’architettura e tutti i componenti che verranno installati nella macchina fisica e nelle diverse macchine virtuali

Figura 1: Azure Stack software

Figura 2: Architettura del POC di Azure Stack

Prerequisiti per la realizzazione del POC

Prima di cominciare assicuratevi di avere a disposizione questi prerequisiti:

· Windows Server 2016 Datacenter Edition Technical Preview 4 con le ultime patch installate, inclusa la KB 3124262.

· Accesso ad Internet

· Non connettere la macchina del POC ad una rete 192.168.200.0/24, 192.168.100.0/24, oppure 192.168.133.0/24 perché verranno utilizzate dall’ambiente che verrà creato

· Un server DHCP. Se non è disponibile potete assegnare un IP statico alla macchina fisica utilizzando ad esempio il comando DeployAzureStack.ps1 -Verbose -NATVMStaticIP 10.10.10.10/24 -NATVMStaticGateway 10.10.10.1

· Un account valido di Azure Active Directory. Se non lo avete potete crearne uno gratis al link http://azure.microsoft.com/pricing/free-trial/ . Il POC di Azure Stack supporta solo l’autenticazione di Azure AD

Requisiti Hardware

- Configurazione minima: Macchina Dual-socket con 12 core fisici e 96 GB di RAM

- Configurazione consigliata: Macchina Dual-socket con 16 core fisici e 128 GB di RAM

- 1 disco per il sistema operativo da almeno 200 GB (SDD oppure HDD)

- 4 dischi da almeno 250 GB per i dati (devono essere tutti dello stesso tipo, SAS oppure SATA, e della stessa capacità)

Creazione del POC

Scaricate ed installate Windows Server 2016 Datacenter Edition Technical Preview 4 EN-US (Full Edition) da https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-technical-preview

Scaricate dalla pagina https://azure.microsoft.com/it-it/overview/azure-stack/try/?v=try il package del POC (9,7 GB) ed estraetelo in una cartella su C:\ della macchina fisica che state utilizzando

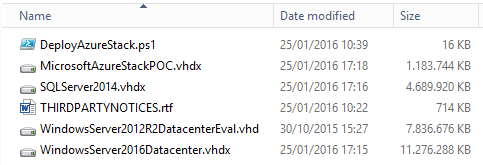

Eseguite il file Microsoft Azure Stack POC.exe. Installate i file in C:\Microsoft Azure Stack POC. All’interno della cartella troverete i seguenti file:

· DeployAzureStack.ps1 - Script di powershell per installare Azure Stack POC

· MicrosoftAzureStackPOC.vhdx - Azure Stack data package

· SQLServer2014.vhdx - SQL Server VHD

· WindowsServer2012R2DatacenterEval.vhd

· WindowsServer2016Datacenter.vhdx - Windows Server 2016 (con già installata la KB 3124262)

A questo punto create una copia del disco WindowsServer2016Datacenter.vhdx e chiamatela MicrosoftAzureStackPOCBoot.vhdx. Utilizzeremo questo nuovo disco per fare boot da vhdx.

Assicuratevi di avere almeno 128 GB di spazio libero sul volume di boot di Windows 2016 TP4, perché quando fate boot da vhdx il disco virtuale dinamico viene espanso alla massima dimensione.

Montate MicrosoftAzureStackPOCBoot.vhdx con il doppio clic, verificate la lettera che è stata assegnata al nuovo drive e da un prompt con privilegi elevati digitate bcdboot <lettera>:\windows

Riavviate il server fisico e fate boot dal VHDX.

Terminata la procedura di avvio, assicuratevi che gli altri 4 dischi che avete aggiunto alla macchina siano visibili e che ci sia una sola scheda di rete disponibile. Se ne avete altre dovete disabilitarle tutte.

Lancio dello script di configurazione

Aprite powershell con privilegi elevati, spostatevi nella cartella dove avete estratto i file e digitate il comando .\DeployAzureStack.ps1 –verbose

Partirà la procedura di deployment. Il POC utilizzerà il dominio azurestack.local (non lo potete modificare perché è hardcoded nello script) e vi verranno chieste le diverse credenziali di amministratore locale della macchina fisica e del Global Admin dell’account di Azure AD che volete utilizzare.

Il deployment dura circa 4 ore ed il server viene riavviato automaticamente più volte. Loggatevi come amministratore locale e lo script riparte da dove si era interrotto per il reboot. Quando tutta la procedura sarà completata potrete loggarvi con le credenziali AzureStack/administrator e la password che avete scelto. È importante disabilitare fin da subito la IE Enhanced Security Configuration sia per gli amministratori sia per gli utenti.

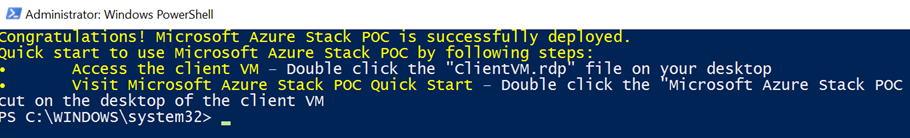

Nel caso lo script si blocchi riavviatelo manualmente. Se continua a darvi errori vi conviene formattare e ricominciare. Se tutto è andato per il meglio vi apparirà un messaggio come quello sotto. :-)

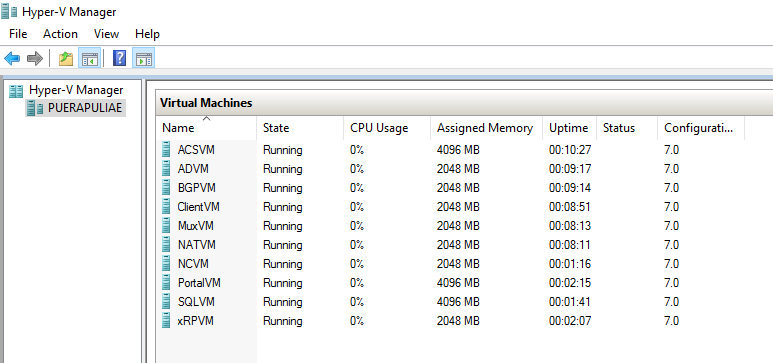

In figura vengono mostrate le macchine create:

Figura 3: macchine virtuali create per il POC

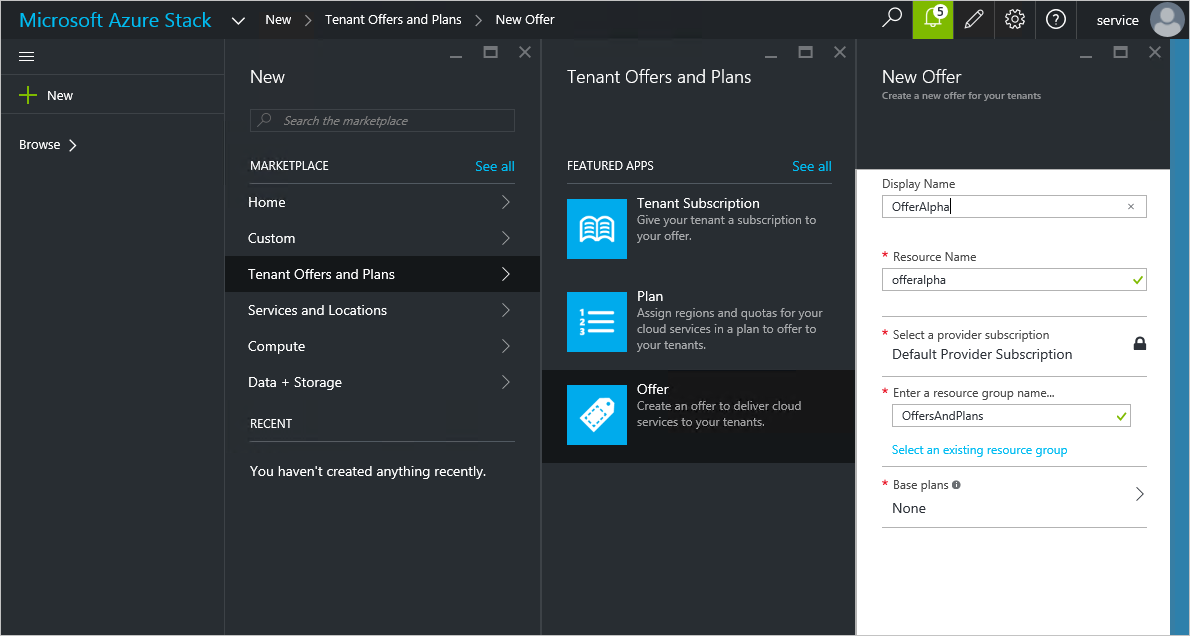

Login all’ Azure Stack POC

Potete loggarvi all’ Azure Stack POC con due diversi permessi:

· Service Administrator: Gestisce le risorse, i tenant, i piani, i servizi, le quote ed il pricing.

· Tenant: gestisce e monitorizza i servizi che ha comprato e che è autorizzato ad usare.

In entrambi i casi, sul desktop fate doppio click sull’icona ClientVM.rdp, che utilizzerà automaticamente l’account AzureStack\AzureStackUser creato durante il deployment, con la password del built-in administrator.

Cliccate due volte sull’icona Microsoft Azure Stack POC Portal, che aprirà il browser alla pagina https://portal.azurestack.local e loggatevi o come Service Administrator o come Tenant Account.

Come potete vedere in figura l’aspetto di Azure Stack è identico a quello di Azure.

Figura 4: Portale di Azure Stack

Conclusioni

Come avete visto, Azure Stack trasforma le risorse del vostro datacenter in servizi cloud subito disponibili e rivendibili. Si possono creare macchine virtuali, Storage, reti virtuali e far girare applicazioni con SQL Server e Sharepoint. La facilità di realizzazione del POC ci permette in pochissime ore di mettere in piedi l’intera infrastruttura e cominciare a provarla.

Per maggiori informazioni vi rimando alla documentazione di Azure Stack Technology Preview 1 https://azure.microsoft.com/it-it/documentation/azure-stack/

Vi consiglio anche la lettura del White Paper Taking the cloud to your datacenter

Interessante anche il video An early look at Azure Stack and what it means for IT

Buon lavoro!

Nic

- Dettagli

- Visite: 3792

Sono stati rilasciati oggi sia l'Hotfix Package 2 per Microsoft Application Virtualization 5.1 (App-V 5.1 HF2) che l'Hotfix Package 3 per Microsoft Application Virtualization 5.0 SP3 (App-V 5.0 SP3 HF3).

Per App-V 5.1 RTM l'hotfix risolve i seguenti problemi:

-

Issue 1

The lock on the VFS folder was not getting released when the user logs off from the client service

-

Issue 2

Microsoft Office Click-to-Run apps can't be opened from SharePoint in Internet Explorer. Embedded Office Click-to-Run apps may crash

-

Issue 3

Press and hold (or right-click) app on taskbar, the app icon becomes blank.

-

Issue 4

Provide mitigation for apps which don't handle long paths correctly.

-

Issue 5

Enable users to create multiple instances of Office 2016 Click-to-Run apps.

-

Issue 6

Re-enable APP-V 5.1 Management server address "http://localhost:<port>/packages" and "http://localhost:<port>/packagesummary"

-

Issue 7

The Confirmparameter is ignored when the Groupsparameter is null for Grant-AppvServerPackage command. Use the newly added Forceparameter to avoid the "Confirm Action" dialog.

Mentre per App-V SP3 l'hotfix risolve questo problema:

-

Issue 1

Microsoft Office Click-to-Run apps can't be opened from SharePoint in Internet Explorer. Embedded Office Click-to-Run apps may crash.

Per scaricare i due hotfix potete visitare la pagina https://support.microsoft.com/en-us/kb/3139245 dove troverete le patch per App-V 5.1 RTM Client, Server e Remote Desktop Services e le patch per App-V 5.0 SP3 Client e Remote Desktop Services.

Ricordatevi di testare gli hotfix prima di distribuirli in produzione e sopratutto considerate che ci sarà bisogno di un riavvio delle macchine.

Buon lavoro

Nic

- #TecHeroes - Che cos'è DevOps?

- #Techeroes - Come funzionano i container con Docker

- Creare, configurare e condividere connessioni VPN verso il proprio laboratorio e verso Azure

- #TecHeroes - Come funzionano i Nano Server in Windows Server 2016

- Aggiornamento a Windows 10

- Internet Explorer - Dal 12 Gennaio cambia il supporto

- Microsoft Application Virtualization customer feedback

- App-V FAQs

- Pubblicate le registrazioni del SID Online 2015 su Channel9

- Il Byte e i suoi multipli. Kilobyte o Kibibyte?

- Partecipa al Technical Cloud Day 2016!

- #FutureDecoded Roma 2015 - TecHeroes: Microsoft Azure Backup

- Non siete riusciti a partecipare al Future Decoded Roma 2015? Riguardatevi i video!

- Disponibile l'Hotfix Package 1 per Microsoft Application Virtualization 5.1

- Tutto pronto per il SID Online 2015

- Future Decoded Roma 2015: Grazie a tutti!

- Windows Server Container, Nano Server, Docker and the future ahead - La mia sessione al Future Decoded 2015

- SID Online 2015. Anche quest'anno ci sarò!!!

- Sono speaker al Microsoft Future Decoded 2015!

- Pubblicati su Channel 9 i video del SID 2015