- Dettagli

- Visite: 741

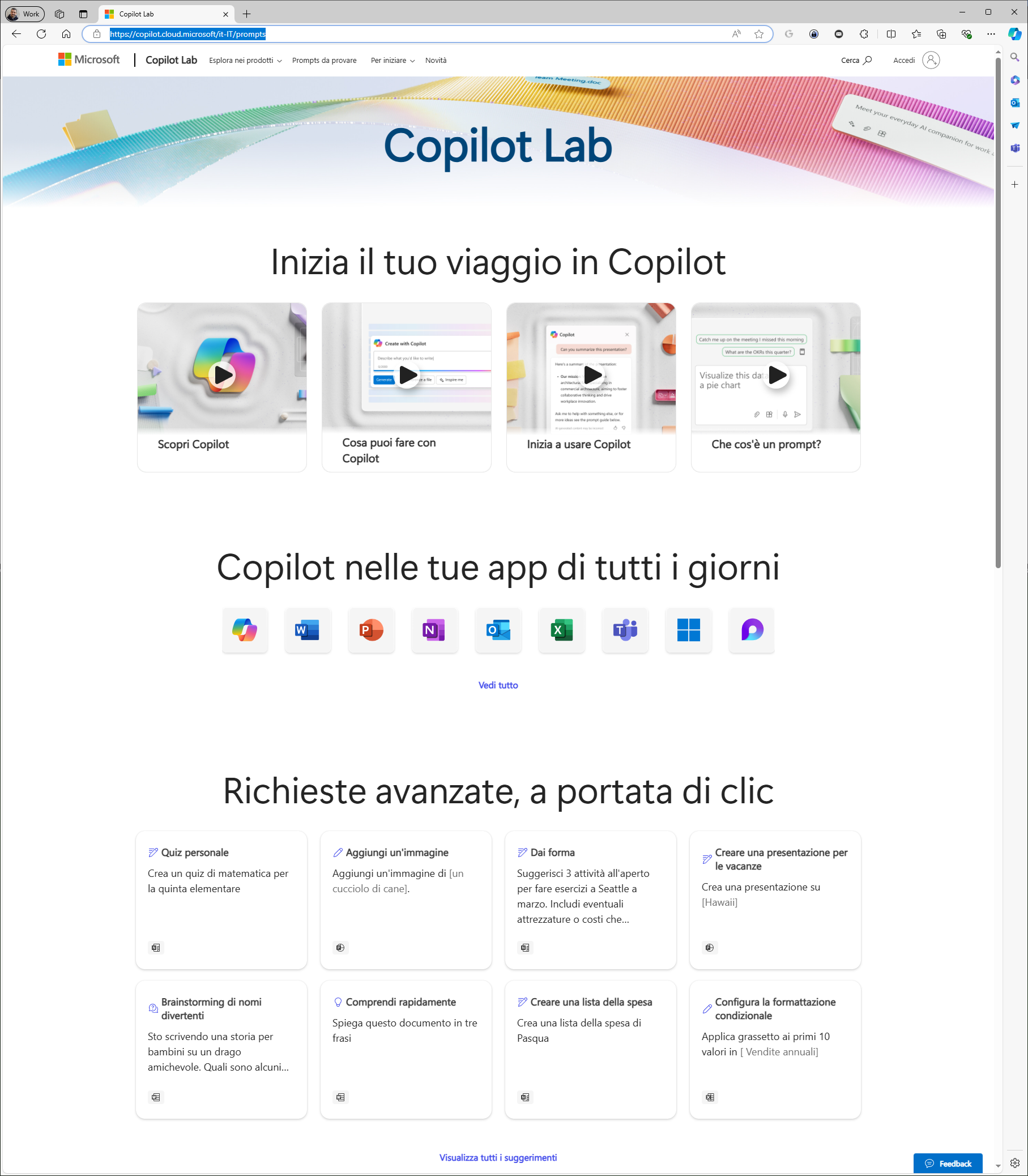

Copilot Lab è una piattaforma di Microsoft progettata per aiutare gli utenti a creare e ottimizzare prompt per modelli di intelligenza artificiale, come appunto Copilot. Questo strumento offre una serie di risorse e linee guida per scrivere prompt efficaci, migliorare le risposte dell'AI e potenziare la produttività nell'uso delle soluzioni basate sull'intelligenza artificiale. Potete iniziare il vostro viaggio con Copilot Lab dalla pagina https://copilot.cloud.microsoft/it-IT/prompts

A cosa serve Copilot Lab?

L'obiettivo principale di Copilot Lab è facilitare l'interazione tra utenti e modelli di AI, consentendo la formulazione di prompt chiari e pertinenti. Attraverso l'uso di Copilot Lab, gli utenti possono:

- Sviluppare prompt efficaci: Fornisce indicazioni su come scrivere prompt che il modello di AI possa comprendere e rispondere in modo accurato.

- Ottimizzare risposte: Aiuta a migliorare le risposte generiche dell'AI, rendendole più pertinenti e utili per l'utente.

- Potenziare la produttività: Automazione delle attività ripetitive e ottimizzazione del tempo grazie a risposte AI di alta qualità.

Funzionalità principali

- Guida intuitiva: Passo dopo passo per la creazione di prompt.

- Esempi pratici: Dimostrazioni di prompt efficaci e loro impatto sulle risposte dell'AI.

- Feedback continuo: Suggerimenti per migliorare i prompt basati sulle risposte ottenute.

Perché è importante scrivere prompt efficaci?

Scrivere prompt efficaci è essenziale per sfruttare al meglio le potenzialità delle intelligenze artificiali. Prompt ben formulati riducono l'ambiguità, garantendo istruzioni chiare e precise per l'IA. Questo permette di ottenere risposte più pertinenti e utili, migliorando la produttività e risparmiando tempo. Inoltre, migliorare la qualità delle risposte rende l'interazione con l'IA più efficace e soddisfacente. L'uso di strumenti come Copilot Lab aiuta a sviluppare prompt ottimali, fornendo linee guida e suggerimenti basati su esempi pratici e feedback continuo.

Per i dettagli completi vi rimando alla lettura della pagina Ottieni risultati migliori con il prompt di Copilot

Concludendo, Copilot Lab rappresenta un'innovazione significativa per chi desidera migliorare la propria interazione con le intelligenze artificiali. Questo strumento aiuta a creare prompt chiari e dettagliati, migliorando la qualità delle risposte e ottimizzando la produttività. Ho voluto fornire un minimo di informazioni per suscitare curiosità e invitarvi a esplorare ulteriormente questo potente strumento. Per approfondire, vi consiglio di visitare la pagina di Copilot Lab e scoprire tutte le sue potenzialità.

- Dettagli

- Visite: 1874

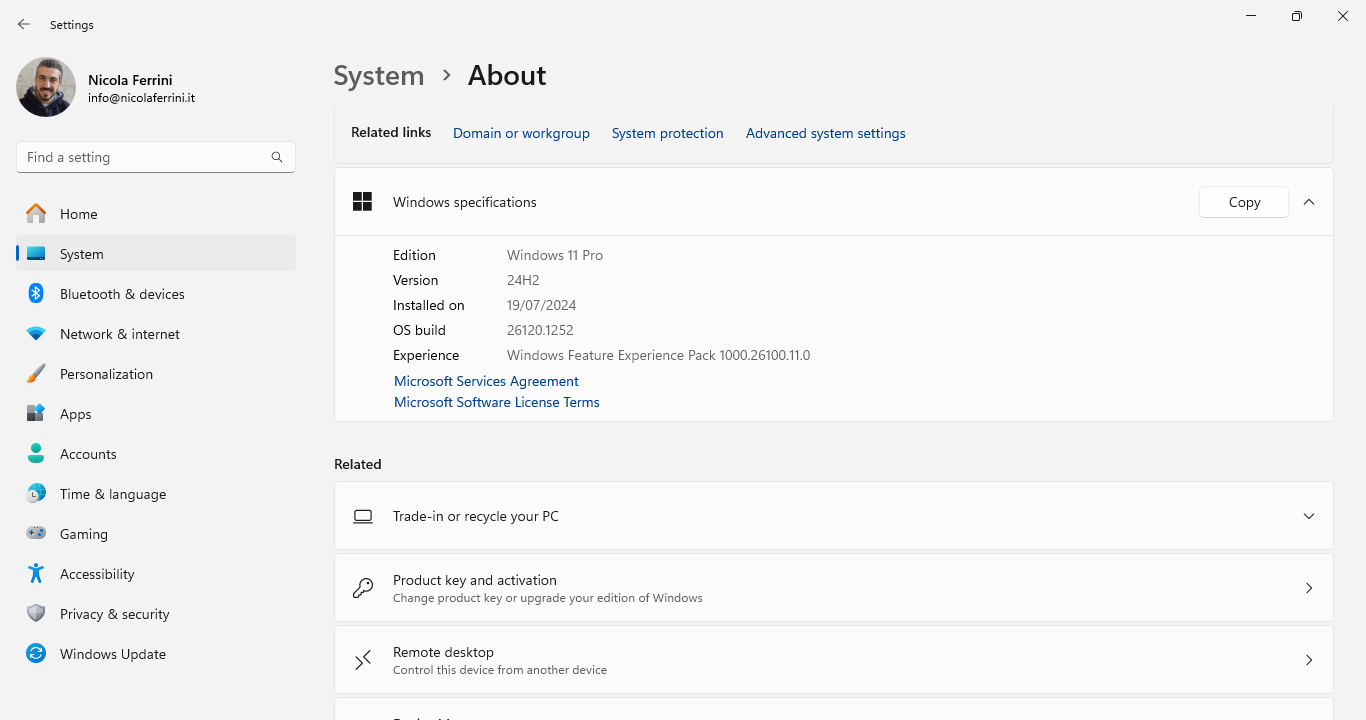

Microsoft ha recentemente annunciato l'aggiornamento 24H2 per Windows 11, portando una serie di nuove funzionalità e miglioramenti significativi. Una delle novità più importanti è l'introduzione degli aggiornamenti cumulativi "Checkpoint", che mirano a migliorare l'efficienza del processo di aggiornamento attraverso l'invio di aggiornamenti più piccoli e incrementali anziché grandi e completi.

Checkpoint Cumulative Updates

I nuovi aggiornamenti cumulativi "Checkpoint" permettono agli utenti di ricevere aggiornamenti più piccoli e più rapidi, riducendo il tempo di aggiornamento, la banda utilizzata, lo spazio occupato sul disco e migliorando l'affidabilità del sistema. Questa novità fa parte dell'impegno di Microsoft per rendere gli aggiornamenti di Windows 11 meno invasivi e più efficienti, come già annunciato nel Windows Blog Releasing Windows 11, version 24H2 to the Release Preview Channel | Windows Insider Blog.

Questi aggiornamenti verranno scaricati e installati automaticamente, apparendo come aggiornamenti mensili regolari per gli utenti che gestiscono gli aggiornamenti tramite Windows Update, Windows Update for Business o WSUS. Gli aggiornamenti utilizzeranno dei file differenziali, il che significa che verranno scaricate solo le differenze rispetto all'ultimo checkpoint

Funzionalità e miglioramenti introdotti nella 24H2

L'aggiornamento 24H2 introduce diverse nuove funzionalità, tra cui:

- Supporto per sfondi HDR: Migliora l'esperienza visiva con immagini di qualità superiore.

- Energy Saver: Una modalità di risparmio energetico ottimizzata per prolungare la durata della batteria.

- Sudo per Windows: Un nuovo strumento che facilita la gestione dei permessi di amministratore.

- Supporto per Wi-Fi 7: Garantisce connessioni wireless più veloci e affidabili.

- Miglioramenti audio Bluetooth® Low Energy: Migliora la qualità dell'audio per i dispositivi Bluetooth a basso consumo energetico.

- Archivio in File Explorer: Ora è possibile creare archivi 7-zip e TAR direttamente da File Explorer, oltre ai tradizionali ZIP.

Sicurezza e affidabilità

Microsoft ha anche rafforzato le misure di sicurezza con questo aggiornamento. Tutti i nuovi dispositivi Copilot+ saranno dotati di sicurezza Secured-core, che include il processore di sicurezza Microsoft Pluton, progettato per proteggere credenziali, identità e dati personali. Inoltre, l'autenticazione biometrica Windows Hello Enhanced Sign-in Security (ESS) offre un livello aggiuntivo di protezione per i dati biometrici.

L'articolo di Microsoft Security del 20 maggio 2024 ha annunciato diverse nuove funzionalità di sicurezza per Windows 11. Le principali novità includono:

- PC Copilot+: Questi dispositivi ora avranno la protezione Secured-core e il processore di sicurezza Microsoft Pluton, che protegge credenziali e dati personali.

- Windows Hello Enhanced Sign-in Security (ESS): Fornisce autenticazione biometrica più sicura.

- Local Security Authority (LSA): Ora protetta di default, impedendo il caricamento di codice non attendibile.

- Deprecazione di NTLM: Microsoft sta spingendo verso protocolli di autenticazione più sicuri.

- Smart App Control e Trusted Signing: Miglioramenti nella protezione contro il phishing e il malware, attraverso la verifica della fiducia delle applicazioni e dei driver.

Inoltre, vengono migliorate le misure di sicurezza esistenti, come l'isolamento delle credenziali tramite la Virtualization-Based Security (VBS). L'articolo enfatizza anche la collaborazione con i partner OEM per garantire dispositivi più sicuri fin dal primo utilizzo.

Per ulteriori dettagli, potete leggere l'articolo completo New Windows 11 features strengthen security to address evolving cyberthreat landscape | Microsoft Security Blog.

Disponibilità e installazione

L'aggiornamento 24H2 è attualmente disponibile per gli utenti iscritti al programma Windows Insider e sarà disponibile per tuti più avanti nel corso dell'anno, probabilmente in autunno. Potete installare l'aggiornamento tramite Windows Update, Microsoft Update o il catalogo degli aggiornamenti di Microsoft. Io ho installato l’ultimo aggiornamento Windows 11 Insider Preview Build 26120.1252 (KB5038603) e devo dire che sono rimasto molto soddisfatto. Trovate maggiori informazioni alla pagina Announcing Windows 11 Insider Preview Build 26120.1252 (Dev Channel) | Windows Insider Blog

Questo aggiornamento rappresenta un miglioramento significativo per Windows 11, migliorando non solo l'esperienza utente con nuove funzionalità, ma anche rafforzando la sicurezza e l'affidabilità del sistema operativo.

- Dettagli

- Visite: 853

Ieri si è tenuto il primo appuntamento della nostra conferenza annuale, #POWERCON2024, un evento che unisce le menti più brillanti nel campo dell’Information Technology e dell’innovazione. Questa edizione ha visto una partecipazione senza precedenti, consolidando ulteriormente il nostro ruolo come punto di riferimento nel settore.

Anche quest’anno abbiamo avuto il piacere di ospitare relatori di alto livello, provenienti da diverse discipline del settore dell’informatica, della cybersecurity e dell’innovazione. Tra i protagonisti dell’evento, sono stati trattati temi di grande attualità, spaziando dalle più recenti tendenze tecnologiche alle strategie avanzate per la sicurezza informatica, passando per le sfide e le opportunità offerte dall’intelligenza artificiale e del modern workplace.

Il successo di pubblico è stato straordinario, testimoniando l’interesse e l’entusiasmo della comunità per gli argomenti discussi. Questo ci ripaga di tutto il nostro impegno e ci motiva a continuare a promuovere l’innovazione e la condivisione di conoscenze.

In questa sessione ho esplorato le caratteristiche principali e le novità di Windows Server 2025. L'obiettivo è fornire una panoramica approfondita delle nuove funzionalità e degli strumenti di ottimizzazione che rendono questa versione del sistema operativo un must-have per le infrastrutture IT moderne. I partecipanti impareranno come Windows Server 2025 migliora la gestione dei server, la sicurezza e l'efficienza operativa.

Qui potete scaricare la presentazione POWERCON2024-Nicola_Ferrini-What_s_new_in_Windows_Server_2025.pdf

Qui trovate il video della mia sessione sulle Novità di Windows Server 2025.

- Formati dei certificati digitali

- Abilitare le Passkey per i Microsoft Accounts

- Che cos'è il servizio DNS e quali sono i record disponibili

- Microsoft Edge ha introdotto la funzionalità “Upload from mobile” in Windows 10 e Windows 11

- Novità sull’interfaccia degli esami di certificazione Microsoft

- Windows 11 versione 23H2 Moment 5

- Azure Course Blueprint: progetti per guidarci nell’ecosistema Azure

- Microsoft Copilot in Windows 11

- Configurare ed utilizzare le Passkey in Windows 11

- Microsoft Certified Trainer (MCT) Regional Lead 2024

- Designing Microsoft Azure Infrastructure Solutions (esame AZ-305) skills plan

- Rimuovere la password dal Microsoft Account ed effettuare solo autenticazioni passwordless

- L'importanza di conseguire una certificazione informatica e quali sono le certificazioni Microsoft disponibili sul mercato

- #POWERCON2023 – evento online del 6 dicembre - Gestione avanzata dei dispositivi aziendali con Microsoft Intune

- #POWERCON2023 – evento online del 6 dicembre – Distribuire una soluzione Zero Trust con Microsoft Entra ID

- Microsoft Applied Skills, i nuovi esami Microsoft per dimostrare le proprie abilità

- Windows 11 versione 22H2 Moment 4

- Nuova applicazione Backup per Windows 10

- Installare manualmente i Windows Update utilizzando PowerShell

- Microsoft punta alla stampa tramite Mopria. Addio ai driver di terze parti