- Dettagli

- Visite: 9435

Durante i miei corsi ho spesso la necessità di proiettare lo schermo del mio smartphone Android sul mio PC con Windows 10 per mostrare l'utilizzo di alcune applicazioni. Già in Windows 8.1 è stato aggiunto il supporto per lo standard Miracast, una tecnologia wireless che può essere usata dal PC per proiettare lo schermo su TV, proiettori e lettori di flussi multimediali.

Utilizzando questa tecnologia potete connettere il vostro smartphone al PC, ammesso che siano collegati alla stessa rete. Dal PC con Windows 10 (che sia almeno la versione Anniversary Update, cioè la 1607) sarà necessario abilitare la funzionalità "proietta su questo PC" utilizzando l'app Settings e andando in System, come mostrato in figura:

Figura 1: Abilitazione della funzionalità "Proietta a questo PC"

Lanciate l'applicazione Connect da menù Start e assicuratevi che il vostro PC sia in grado di ricevere connessioni wireless, come mostrato in figura:

Figura 2: Il PC è in grado di ricevere connessioni wireless

A questo punto dal vostro smartphone Android effettuate la connessione utilizzando la tecnologia Miracast. In genere il pulsante per la connessione è disponibile nel menu a tendina in alto. Nelle foto sotto sono mostrate tutte le schermate per effettuare la connessione:

Nell'app Connect noterete che il vostro dispositivo si starà collegando e nel giro di pochissimi secondi vedrete apparire l'immagine dello schermo dello smartphone sul vostro PC

Figura 3: Lo smartphone Android si sta collegando all'app Connect in Windows 10

Figura 4: Lo smartphone è connesso al PC

Figura 5: Nell'app Connect viene mostrato lo schermo del PC

Come faccio a sapere se il mio PC con Windows 10 supporta Miracast?

Per verificare che il vostro PC supporta la tecnologia Miracast e sia in grado di trasmettere senza fili dovremo utilizzare il tool di diagnostica delle librerie DirectX, lanciando il comando dxdiag.exe da Esegui. Può infatti a volte capitare che l’app Connect ci informi che il nostro dispositivo non supporta Miracast, come mostrato in figura:

Figura 6: L'app Connect segnala che il dispositivo non supporta Miracast

Dopo aver lanciato il tool Dxdiag.exe salvate tutte le informazioni che sono state collezionate utilizzando il tasto Salva tutte le informazioni… presente in basso e successivamente aprite il file di testo che è stato generato (DxDiag.txt) utilizzando il blocco note.

Figura 7: Esecuzione del tool DXDIAG per la diagnostica 3D del PC

All’interno del file DxDiag.txt cercate la parola Miracast e verificate se la tecnologia è disponibile oppure no sul vostro PC. Effettivamente nel mio caso non era disponibile e l’app Connect lo aveva già segnalato.

Figura 8: Verifica della disponibilità del supporto alla tecnologia Miracast

I valori riferiti a Miracast che potreste riscontrare nel file DXDIAG.txt sono diversi:

- Available: disponibile, ma senza HDCP

- Available, with HDCP: disponibile e con il supporto all’invio di contenuti protetti da Digital Rights Management (DRM)

- Not Supported by WiFi Driver: la scheda di rete wireless o i driver wireless in uso non sono compatibili con Miracast

- Not Supported by Graphics driver: la scheda video o i driver video in uso non sono compatibili con Miracast

- Not Available: dispositivo non compatibile con Miracast

L’incompatibilità con Miracast può essere sia di tipo hardware che di tipo software. Se i risultati ottenuti dalla diagnostica fanno riferimento ai WiFi Driver oppure ai Graphics driver, sarà sufficiente effettuare un aggiornamento dei driver della scheda wireless o della scheda video.

Se invece il problema è di tipo hardware posso suggerirvi una valida alternativa gratuita per poter proiettare lo schermo del vostro smartphone utilizzando il software ApowerMirror

Conclusioni

Grazie alla tecnologia Miracast due dispositivi possono trasmettere video in alta definizione se sono collegati alla stessa rete WiFi. Da Windows 10 Anniversary Update (versione 1607) è possibile utilizzare l'app Connect per proiettare sullo schermo del PC da un altro dipsositivo, anche da uno smartphone Android.

- Dettagli

- Visite: 11796

L'accesso alle cartelle controllato (controlled folder access) è una funzionalità di Windows 10 che facilita la protezione dei dati da app dannose e minacce, come ad esempio i ransomware.

Questa funzionalità, disponibile in Windows 10, versione 1709 e in Windows Server 2019, utilizza Windows Defender Antivirus per bloccare la modifica dei file contenuti all’interno delle cartelle protette dopo aver determinato se un’applicazione sia malevola oppure innocua per il nostro sistema operativo. E ciò è decisamente utile nel caso in cui l’applicazione malevola sia un ransomware che tenti di cifrare i nostri file per poter poi chiedere un riscatto per poterli riportare in chiaro.

Se per caso un’applicazione tentasse di modificare i file nelle cartelle che vogliamo proteggere riceveremo una notifica e potremo evitare che si verifichino danni al nostro sistema.

Le cartelle protette sono tutte le cartelle di sistema e le cartelle Documenti, Immagini, Video e Desktop (le Windows libraries), ma è anche possibile aggiungerne altre. È anche possibile creare una lista di applicazioni considerate attendibili che potranno operare nelle cartelle protette.

L’Accesso controllato alle cartelle richiede l'abilitazione di protezione in tempo reale di Windows Defender Antivirus, che è già abilitato di default nei nostri sistemi.

È possibile abilitare l'accesso controllato alle cartelle con uno di questi metodi:

- App Sicurezza di Windows

- Microsoft Intune

- Gestione di dispositivi mobili (MDM)

- System Center Configuration Manager (SCCM)

- Criteri di gruppo

- PowerShell

Per verificare la protezione delle cartelle aprite l'app Sicurezza di Windows, fate clic su Protezione da Virus & minacce e dopo aver cliccato su Gestisci protezione ransomware mettete a ON la funzionalità Accesso alle cartelle controllato

Figura 1: Abilitazione della protezione contro i ransomware

Figura 2: Abilitazione della funzionalità Accesso controllato alle cartelle

Cliccando sul link Cartelle protette avete la possibilità di verificare quali cartelle sono protette di default e potrete eventualmente aggiungere altre cartelle da proteggere.

Figura 3: Verifica e aggiunta delle cartelle da proteggere

Se cliccate sul link Consenti app tramite accesso alle cartelle controllato avrete la possibilità di creare un’eccezione per un’applicazione che considerate attendibile e che avrà la possibilità di modificare i file nelle cartelle protette.

Figura 4: Aggiunta di un'applicazione all'elenco di quelle considerate attendibili

Gestione tramite Group Policy

L’abilitazione dell’accesso alle cartelle controllato si può effettuare in maniera centralizzata utilizzando le Group Policy (Criteri di gruppo). Nell' Editor Gestione criteri di gruppo andate in Configurazione Computer e fate clic su Modelli amministrativi > Componenti di Windows > Windows Defender Antivirus > Windows Defender Exploit Guard > Accesso alle cartelle controllato

Fate doppio clic sull'impostazione Configura accesso controllato alle cartelle e quindi impostate l'opzione su Abilitata. Nella sezione delle opzioni dovete specificare una delle seguenti opzioni:

- Blocca - alle app dannose e sospette non sarà consentito apportare modifiche ai file nelle cartelle protette.

- Disabilita (valore predefinito) - la funzionalità di accesso controllato alle cartelle non funzionerà. Tutte le app possono apportare modifiche ai file nelle cartelle protette.

- Modalità Controllo - se un'app dannosa o sospetta tenta di effettuare una modifica di un file in una cartella protetta, la modifica sarà consentita, ma verrà registrata nel registro eventi di Windows. Ciò consente di valutare l'impatto di questa funzionalità e capire se ci possono essere dei falsi positivi.

Figura 5: Gestione tramite Group Policy dell'accesso alle cartelle protetto

Per poter aggiungere via Group Policy alcune cartelle da aggiungere a quelle protette di default andate in Configurazione Computer e fate clic su Modelli amministrativi > Componenti di Windows > Windows Defender Antivirus > Windows Defender Exploit Guard > Accesso alle cartelle controllato

Cliccate su Configura cartelle protette e dopo aver scelto Attivata fate clic su Mostra… per immettere il nome delle cartelle che devono essere aggiunte.

Figura 6: Aggiunta delle cartelle da proteggere

Gestione tramite PowerShell

La funzionalità di accesso controllato alle cartelle si può abilitare anche con il semplice comando PowerShell Set-MpPreference -EnableControlledFolderAccess Enabled

Maggiori dettagli sull’utilizzo della cmdlet Set-MpPreference possono essere recuperati al link https://docs.microsoft.com/it-it/powershell/module/defender/set-mppreference?view=win10-ps

Con il comando Add-MpPreference -ControlledFolderAccessProtectedFolders "<cartella da proteggere>" è possibile invece aggiungere ulteriori percorsi.

Maggiori dettagli sull’utilizzo della cmdlet Add-MpPreference possono essere recuperati al link https://docs.microsoft.com/it-it/powershell/module/defender/add-mppreference?view=win10-ps

Figura 7: Utilizzo di PowerShell per la gestione della funzionalità di accesso controllato alle cartelle

Conclusioni

A partire da Windows 10, versione 1709 abbiamo a diposizione un’arma formidabile e GRATUITA per poterci difendere dai ransomware. Grazie alla protezione in tempo reale da virus e minacce di Windows Defender, possiamo proteggere le cartelle più importanti da una delle minacce informatiche più frequenti e più dannose degli ultimi anni.

- Dettagli

- Visite: 8312

Forse molti di voi non sanno che è possible effettuare il backup di Windows Server o di Windows Client direttamente in un Vault di Microsoft Azure.

In questa guida vi voglio mostrare come sia semplice effettuare il backup dei propri file e delle proprie cartelle di Windows 10. Prima di cominciare è necessario però che abbiate una sottoscrizione Azure.

Se non possedete una sottoscrizione Azure potete effettuare una registrazione gratuita seguendo il link Crea subito il tuo account Azure gratuito

Azure Backup per i computer Windows 10 è un’ottima soluzione per tutti quegli utenti che viaggiano molto e che adesso hanno la possibilità di salvare in tutta sicurezza i propri dati nel Cloud.

Nonostante sia possibile salvare i dati in OneDrive o in OneDrive for Business, i due servizi non sono propriamente software di backup e non permettono la stessa retention dei dati di Azure Backup, che è di 99 anni.

Creazione dell’Azure Recovery Services Vault

Come prima operazione create un Azure Recovery Services Vault nella vostra sottoscrizione Azure. Questa sarà la posizione dove verranno salvati i vostri dati

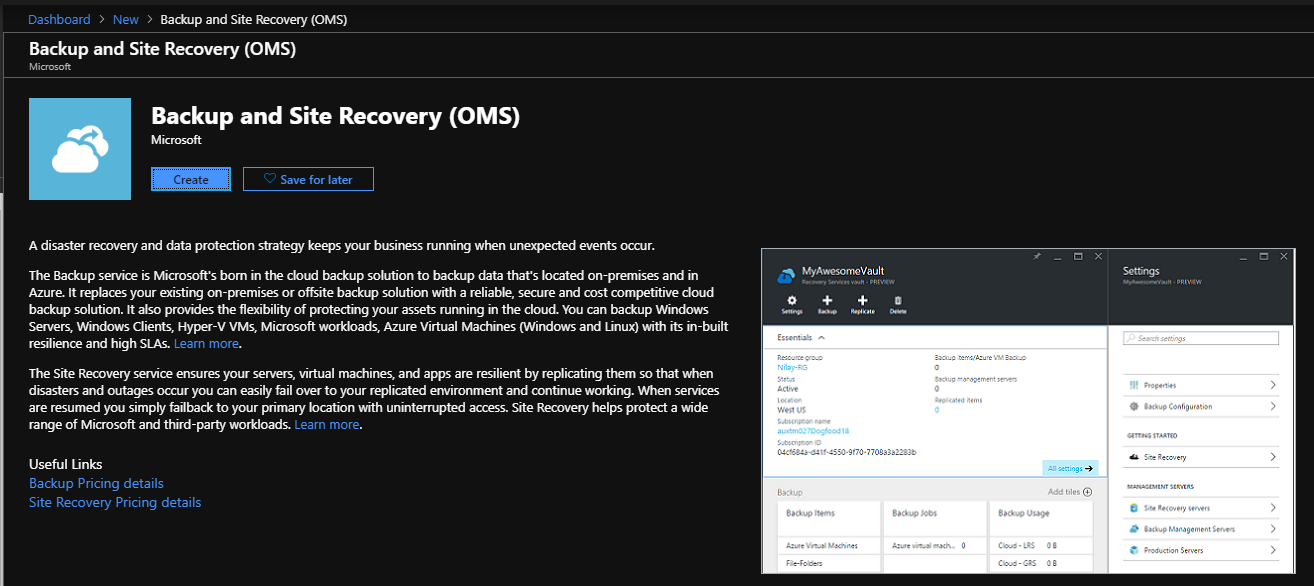

Figura 1: Creazione di un nuovo Azure Recovery Services Vault

Inserite le informazioni richieste e completate la creazione del vault.

Figura 2: Inserimento delle informazioni richieste per la creazione del Vault

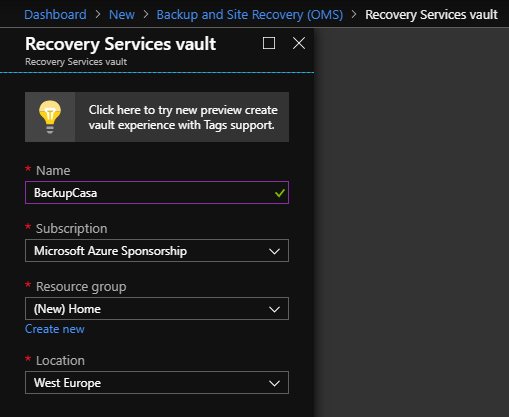

Dalla schermata di configurazione di Azure Recovery Services Vault cliccate sul nodo Getting Started e scegliete dove si trovano i vostri dati. Selezionate On-Premises e scegliete di effettuare il backup di file e cartelle

Figura 3: Scelta della posizione dei dati

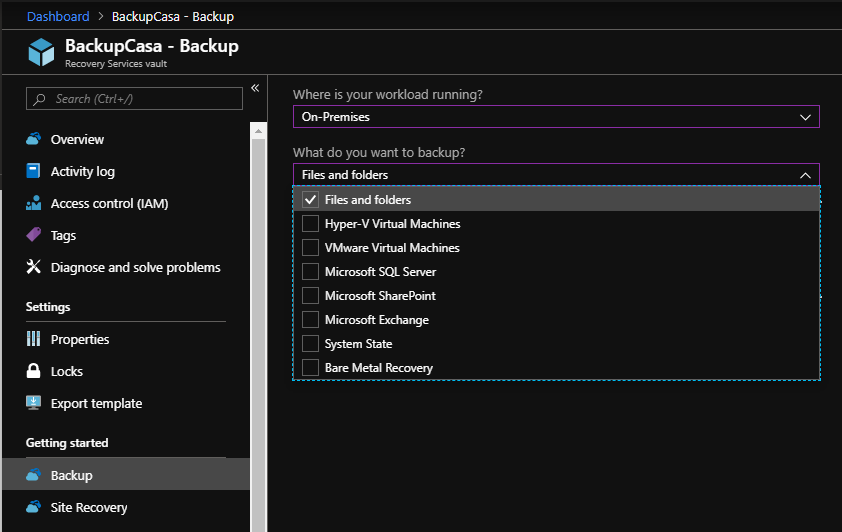

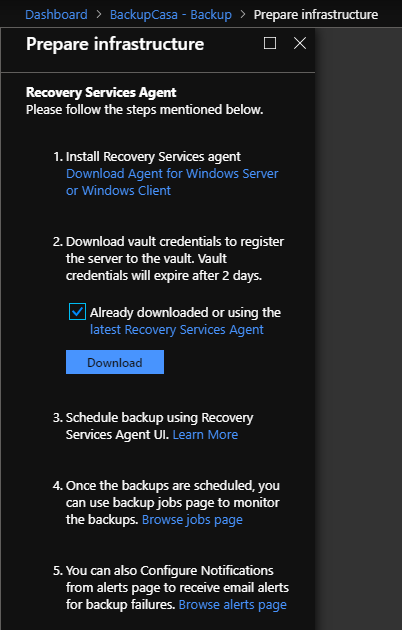

Nel blade che si aprirà effettuate il download dell’Agent per Windows Server o per Windows Client

Figura 4: Preparazione dell'infrastruttura di backup

Installazione di Azure Recovery Services Agent in Windows 10

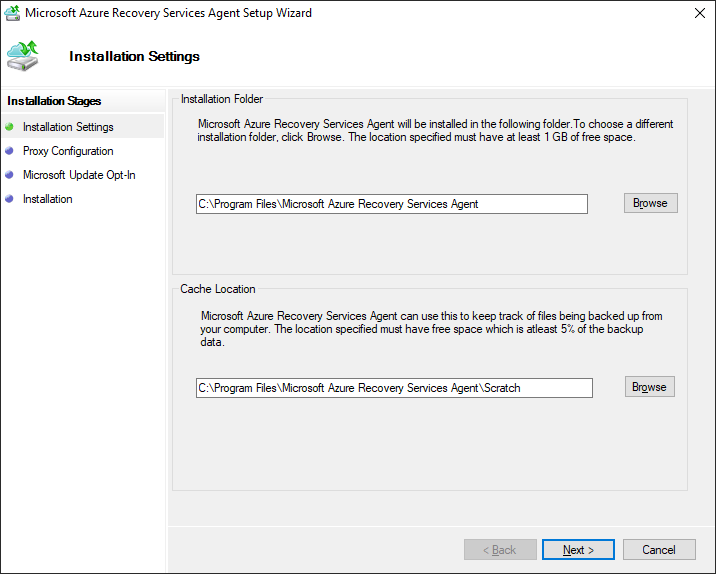

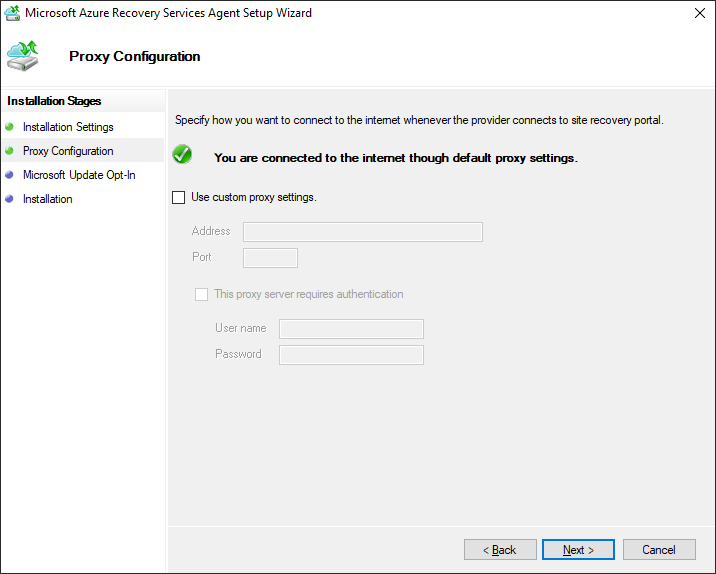

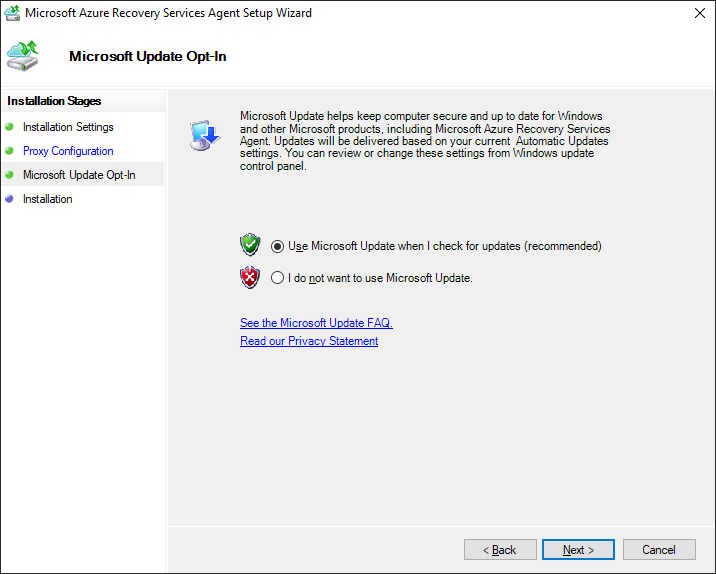

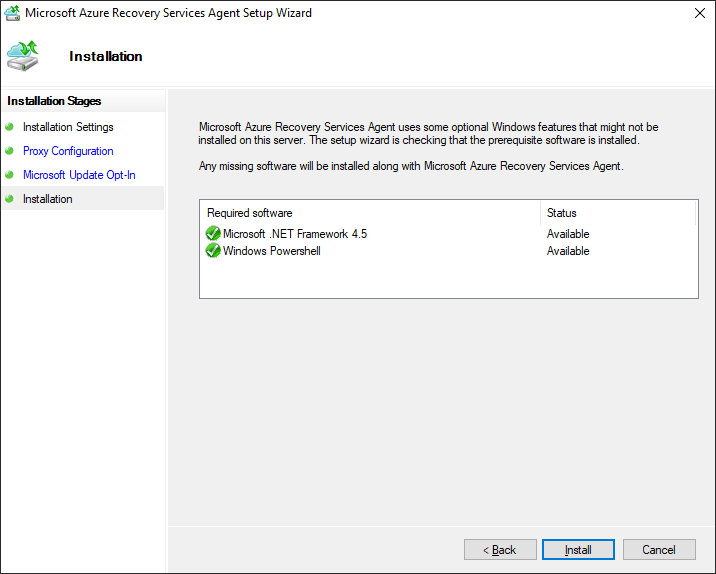

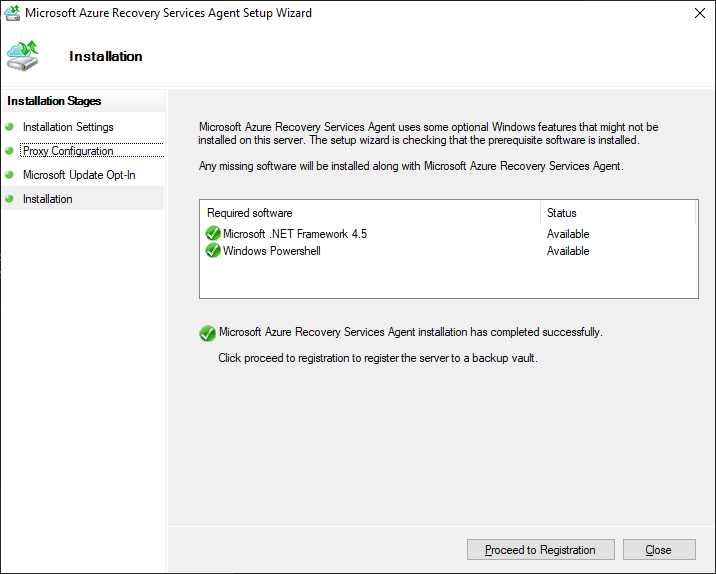

Dopo aver scaricato l’Agent, procedete alla sua installazione nella vostra macchina Windows 10 di cui volete effettuare il backup. L’installazione è molto semplice ed è descritta nelle schermate sotto.

Figura 5: Scelta delle cartelle di installazione di Microsoft Azure Recovery Services Agent

Figura 6: Eventuale configurazione di un proxy per la navigazione Internet

Figura 7: Opzioni di aggiornamento per Microsoft Azure Recovery Services Agent

Figura 8: Funzionalità aggiuntive necessarie al corretto funzionamento del Microsoft Azure Recovery Services Agent

Figura 9: Installazione del Microsoft Azure Recovery Services Agent completata

Al termine dell’installazione del Microsoft Azure Recovery Services Agent sarà necessario registrare l’agent nel vault attraverso le credenziali del Microsoft Azure Recovery Services Vault. Tornate nella pagina di configurazione del backup nel portare di Azure e procedete al download delle Vault Credentials.

Figura 10: Download delle credenziali di accesso al Microsoft Azure Recovery Services Vault

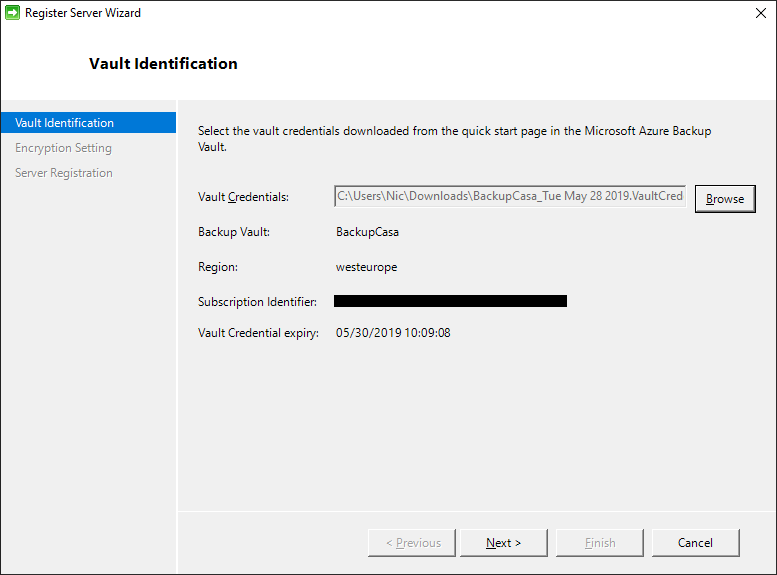

Una volta che vi siete procurati le credenziali, completate il wizard di configurazione del Microsoft Azure Recovery Services Agent, come mostrato in figura:

Figura 11: Configurazione delle credenziali per l’accesso al Microsoft Azure Recovery Services Vault

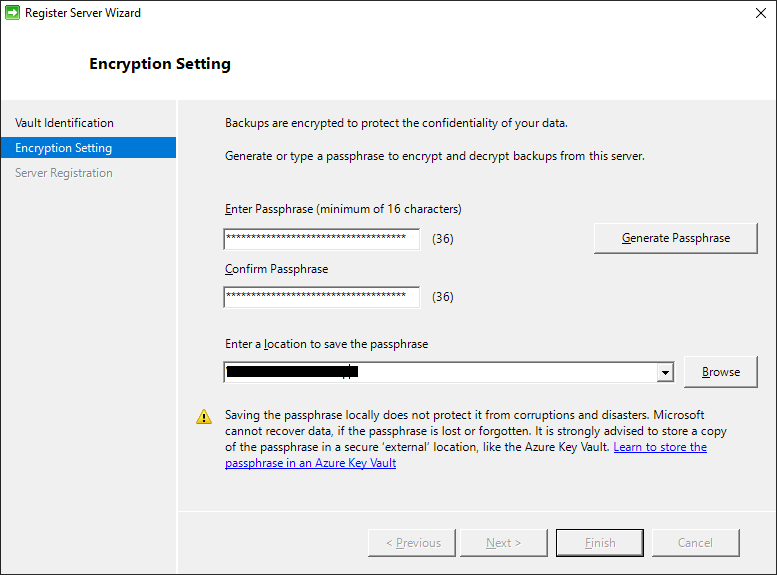

Inserite una password per poter proteggere il vostro backup e provvedete a salvare in un luogo sicuro la password. In caso di smarrimento non potrete più accedere ai vostri backup!

Figura 12: Inserimento della password per proteggere i dati del backup

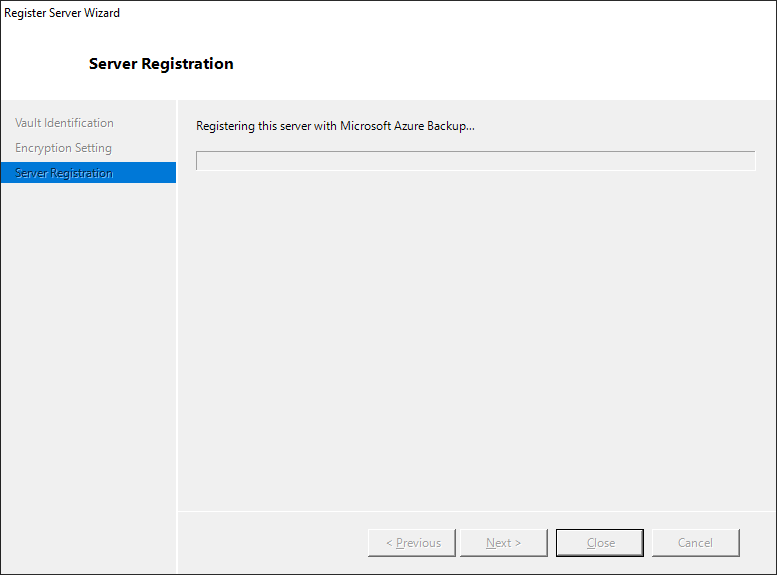

Figura 13: Registrazione di Azure Recovery Services Agent con il Recovery Services Vault

Figura 14: Registrazione completata

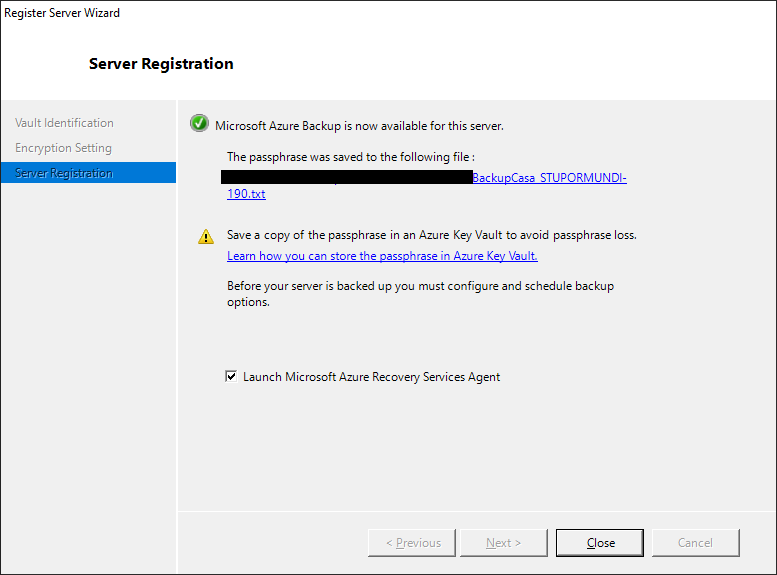

Al termine della registrazione di aprirà la console di Microsoft Azure Backup, da cui potrete effettuare il wizard per poter pianificare il salvataggio dei vostri dati.

Figura 15: Pianificazione del backup di Windows 10

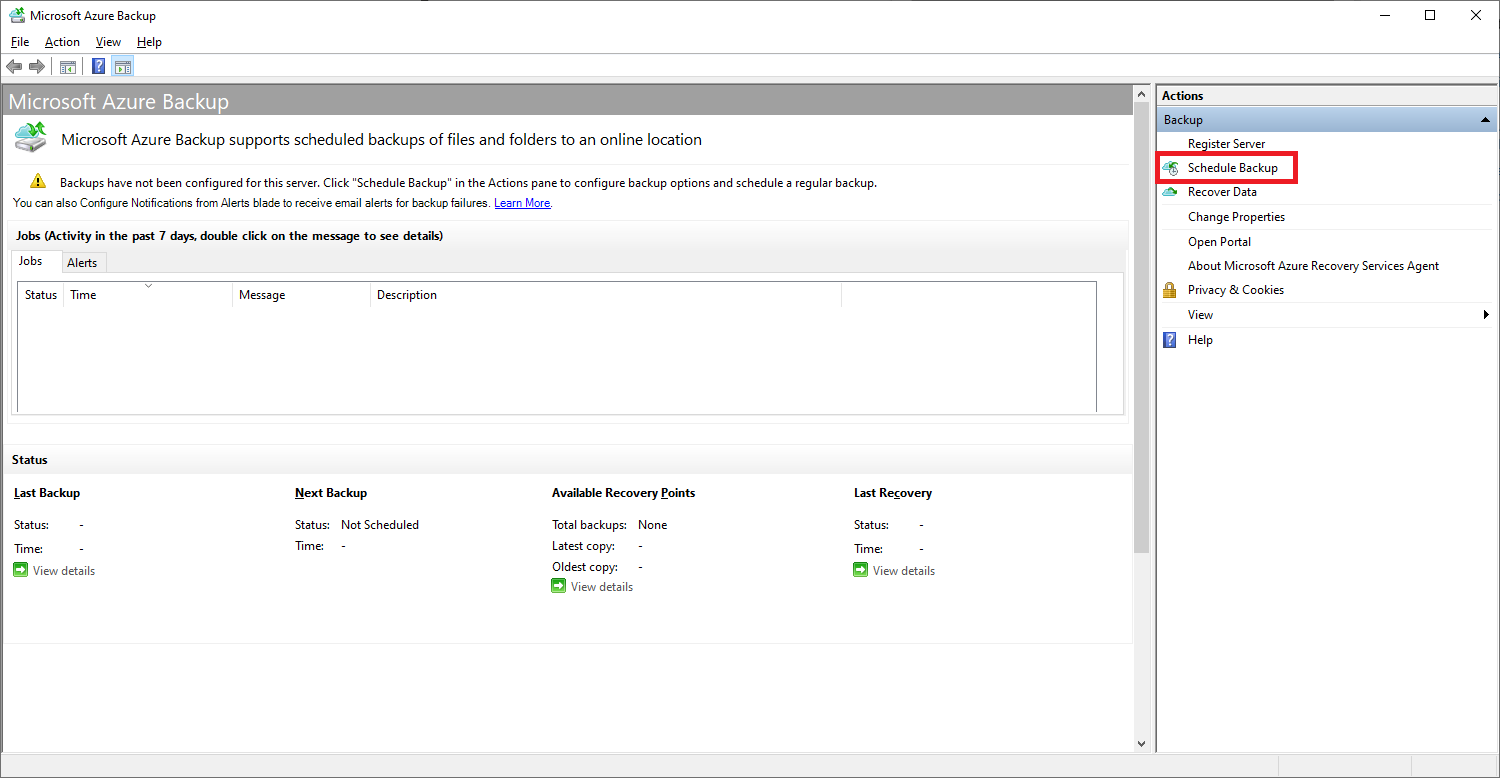

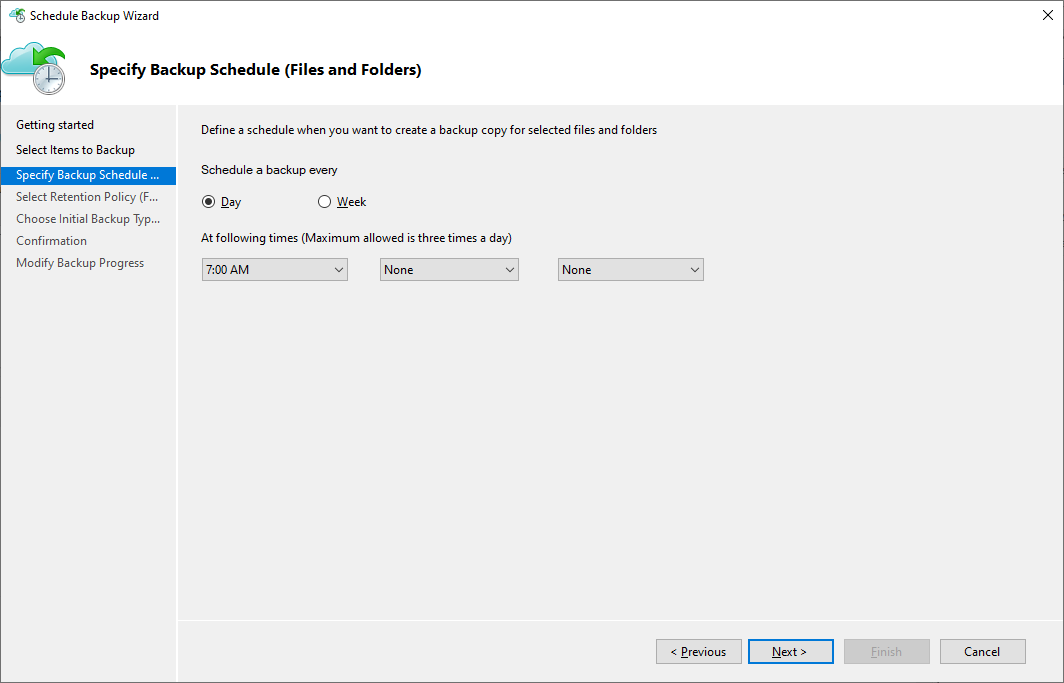

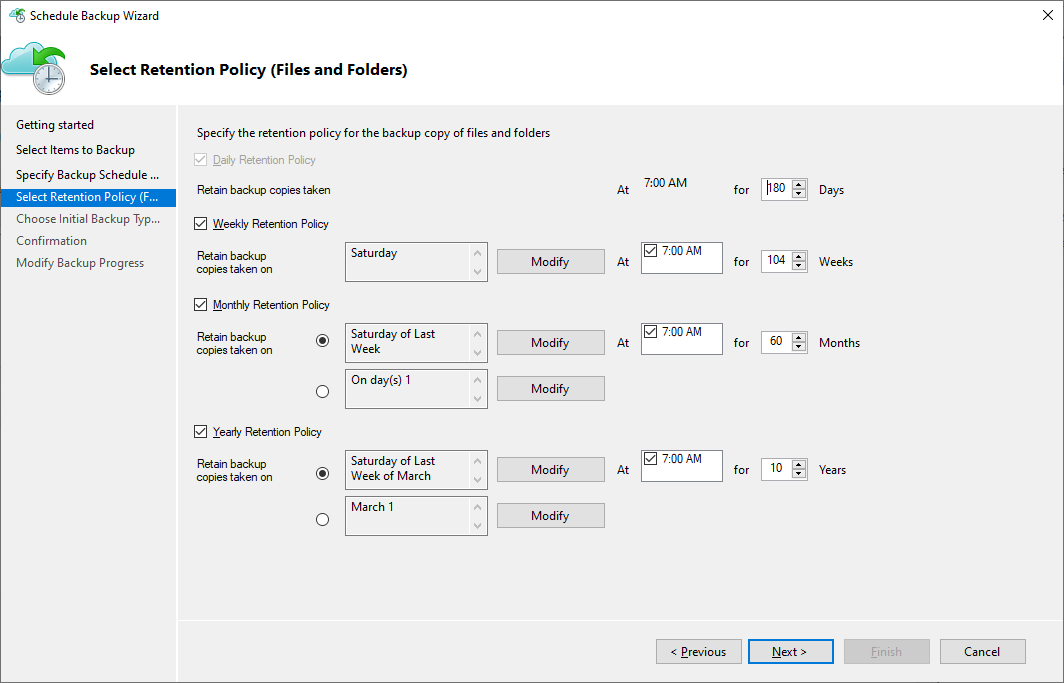

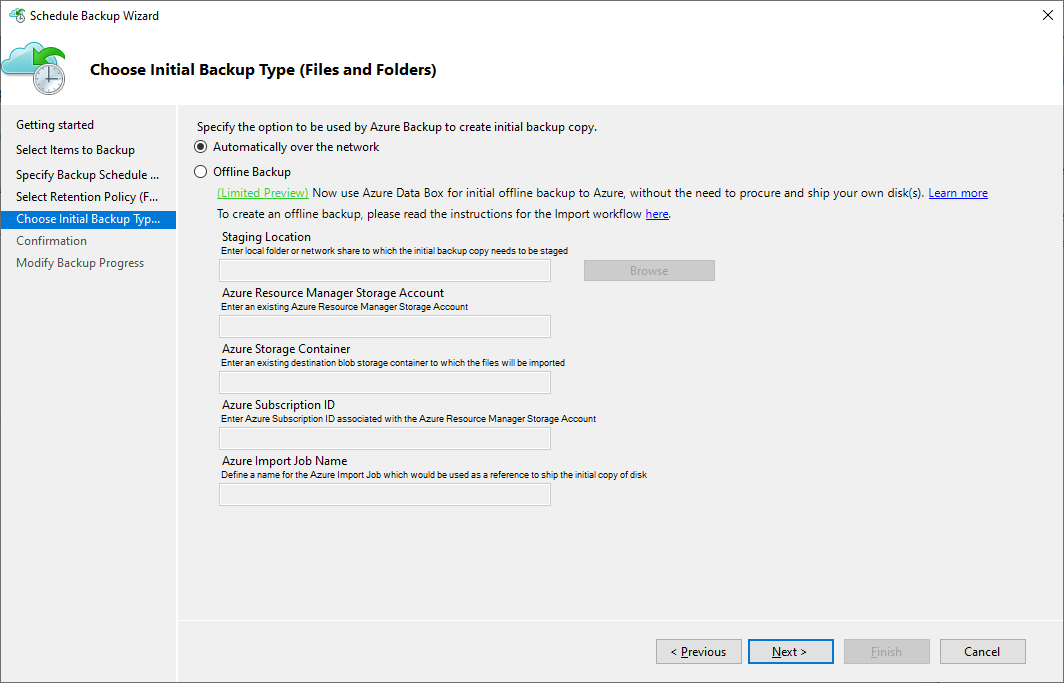

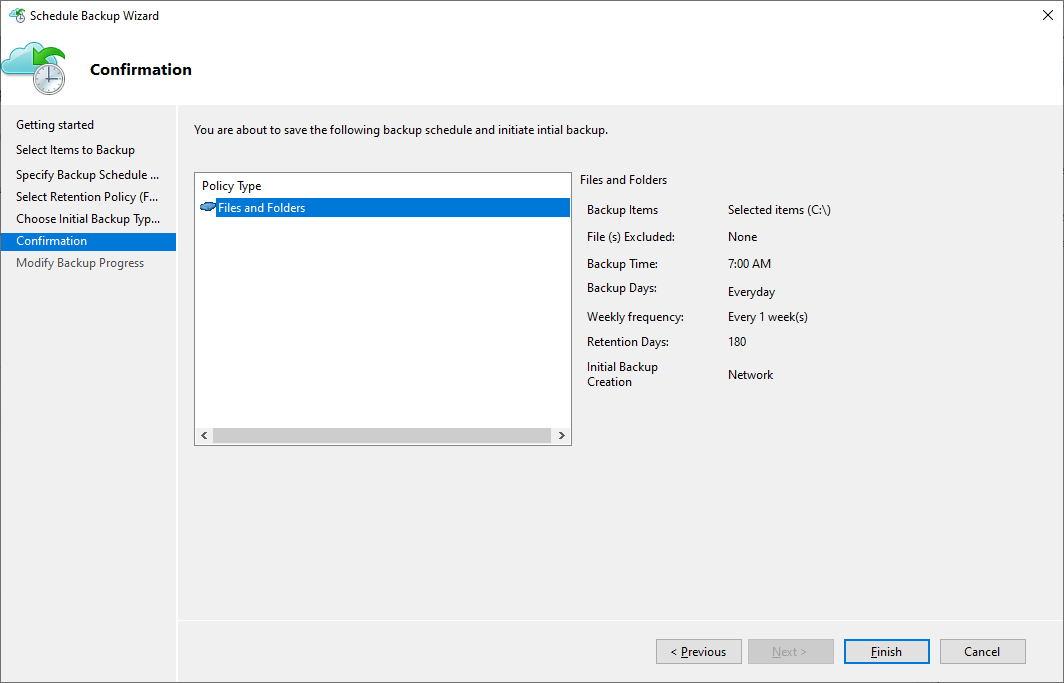

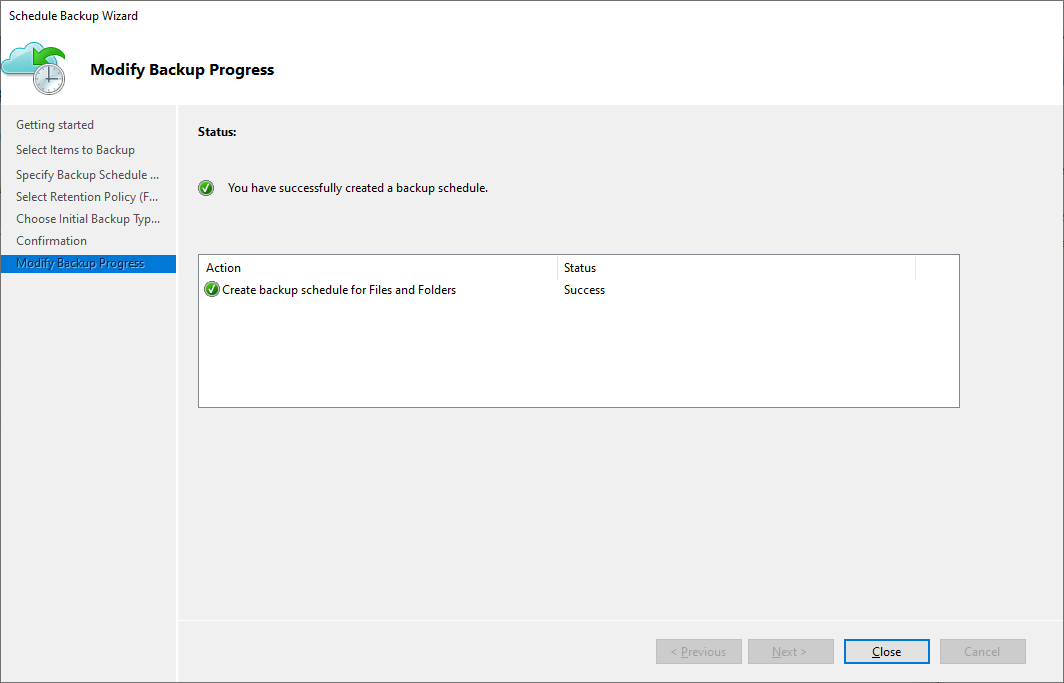

Seguite il wizard di creazione dell’operazione pianificata di salvataggio dei vostri dati, scegliendo quali cartelle salvare, con quale frequenza e per quanto tempo, come mostrato nelle figure sotto.

Figura 16: Creazione del wizard per la pianificazione del salvataggio dei dati di Windows 10

Figura 17: Scelta delle cartelle da salvare in Azure Backup

Figura 18: Scelta della pianificazione del salvataggio dei dati

Figura 19: Scelta della Retention Policy

Figura 20: Scelta della modalità di primo trasferimento dei file

Figura 21: Schermata di riepilogo del wizard

Figura 22: Creazione della pianificazione di salvataggio dei file completata

Creazione del backup

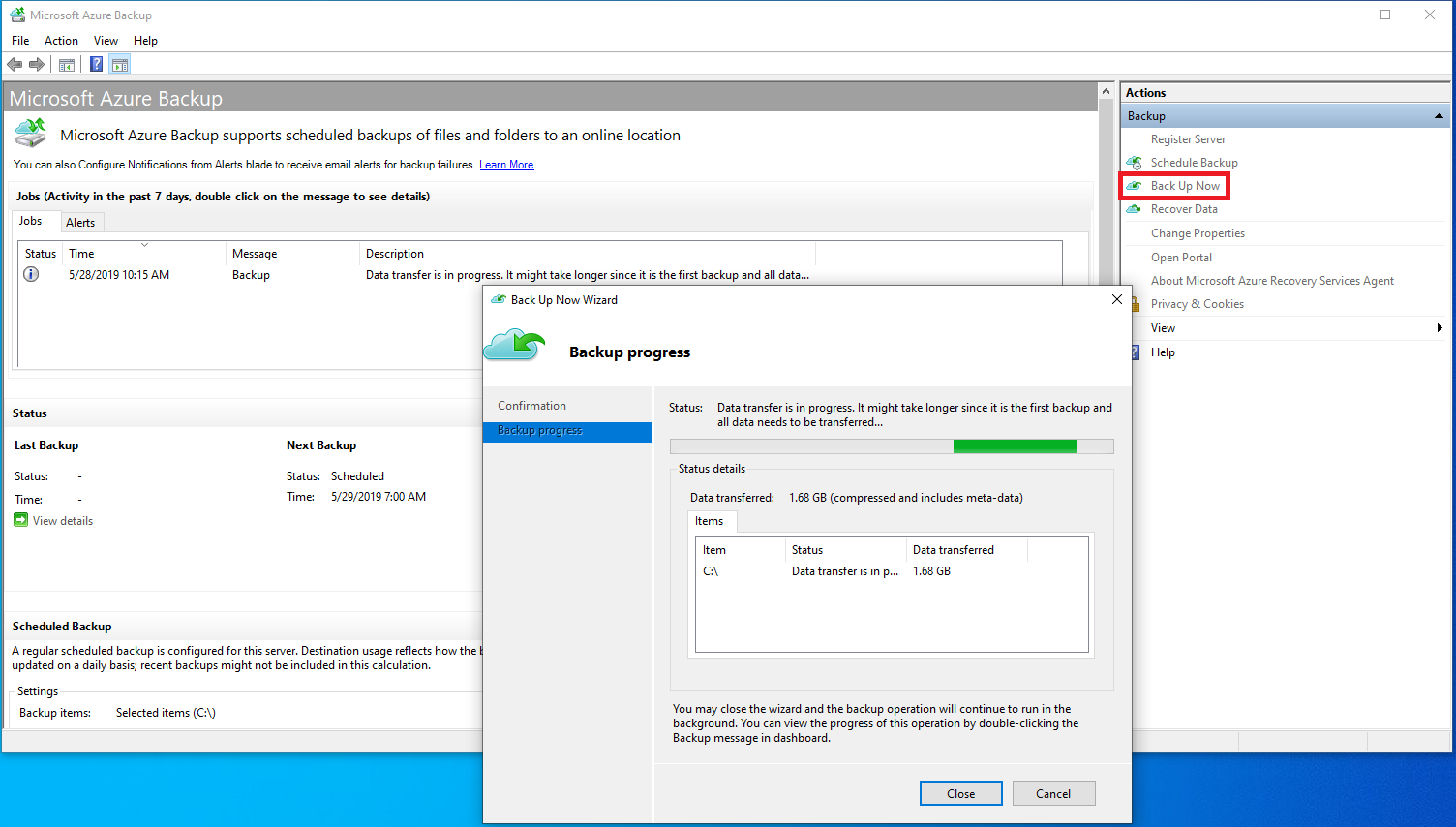

È possibile effettuare il backup manualmente cliccando sl link Back Up Now nella console di Microsoft Azure Backup.

Figura 23: Salvataggio dei file in Azure Backup

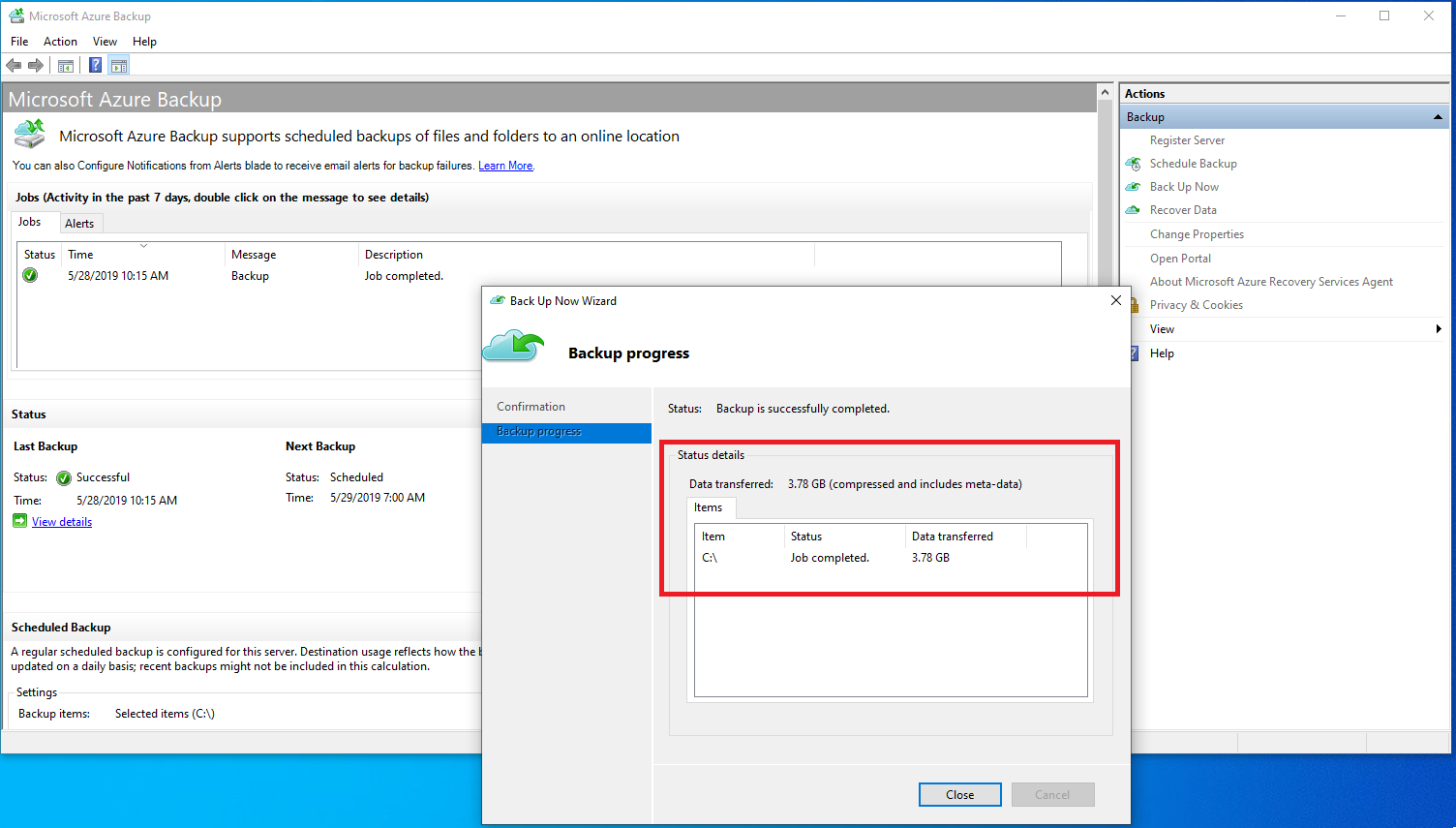

È interessante notare che il primo salvataggio sia durato pochissimo e che i dati trasferiti (nel mio caso solo 3,78 GB) siano stati davvero pochi. Questo vuol dire che nonostante io abbia deciso di salvare tutto il disco C:, l’Agent non ha portato nel Cloud anche i file del sistema operativo, facendo di fatto un Backup incrementale. Davvero un bel risparmio, considerando che il sistema operativo occupa più di 10 GB al momento della prima installazione.

Figura 24: completamento del primo job di backup

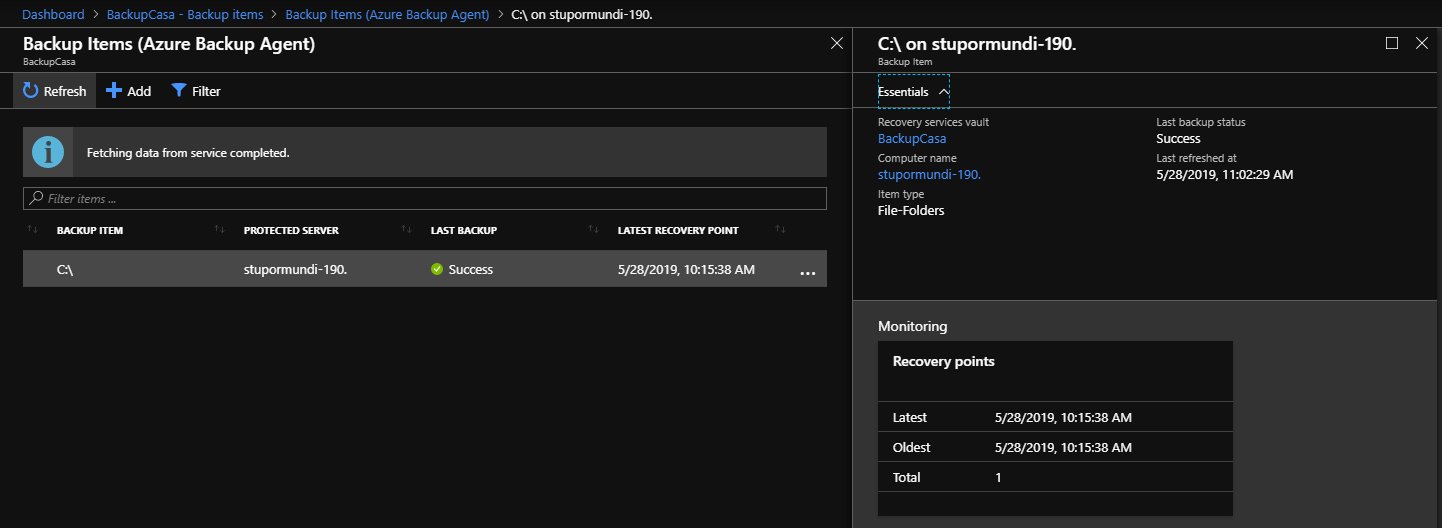

Dopo il primo backup avrete anche la possibilità di verificare nel portale di Azure tutti i job di backup effettuati, come mostrato in figura:

Figura 25: Informazioni del backup di Windows 10 visibili nel portale di Azure

Ripristino dei dati

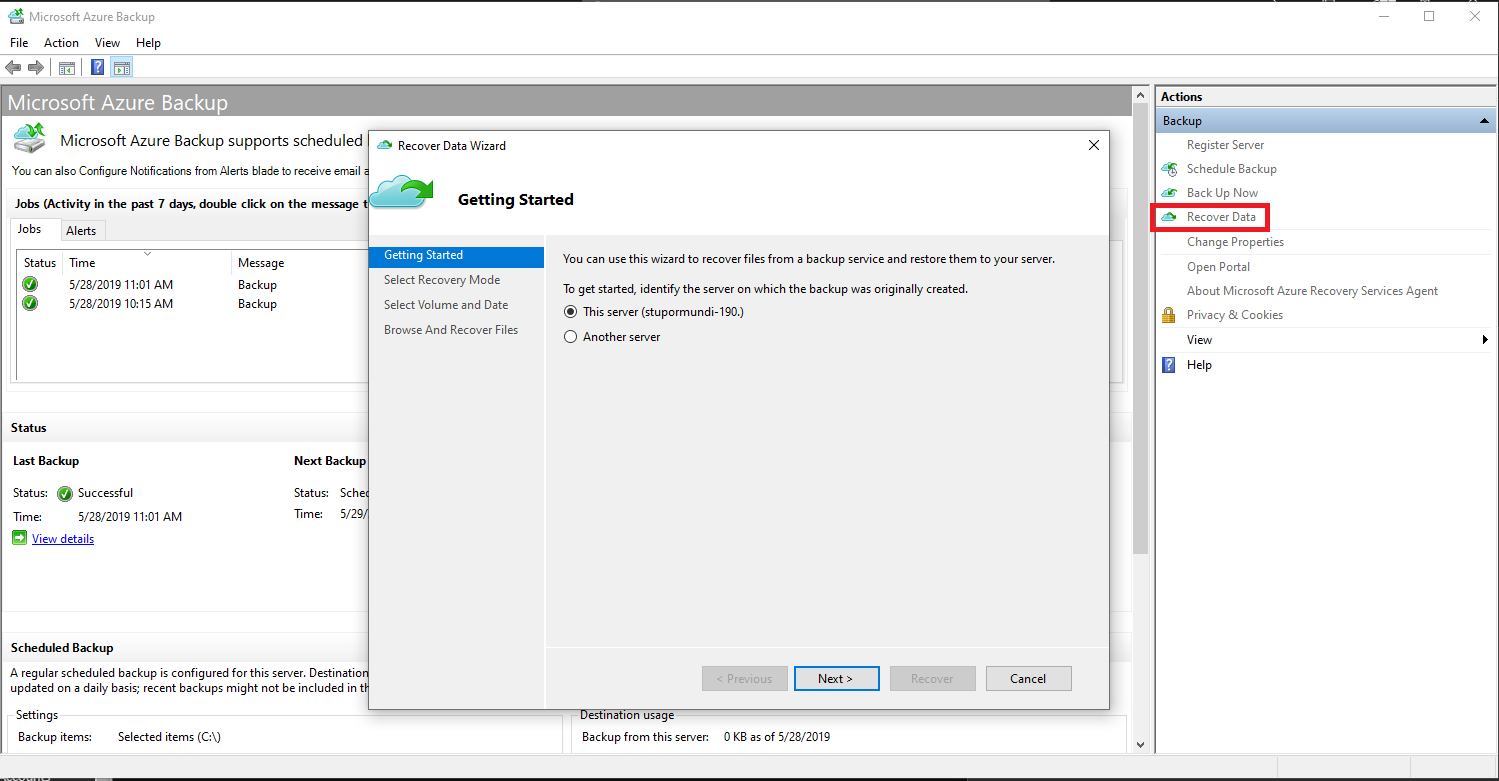

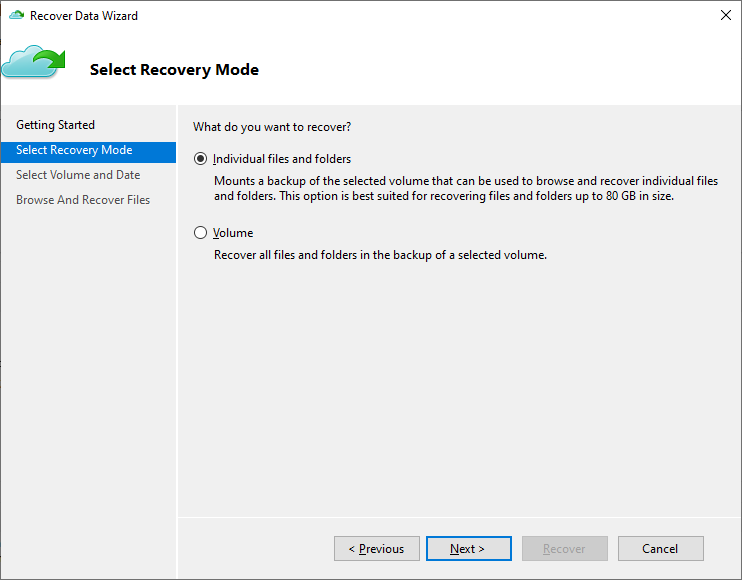

L’operazione di ripristino dei dati (Restore) è molto semplice. Dalla console di Microsoft Azure Backup scegliete Recover Data e nel wizard che si aprirà scegliete quali dati vi interessano ed il punto di ripristino tra quelli disponibili.

Figura 26: Ripristino dei dati in Microsoft Azure Backup

Figura 27: Scelta del Recovery Mode

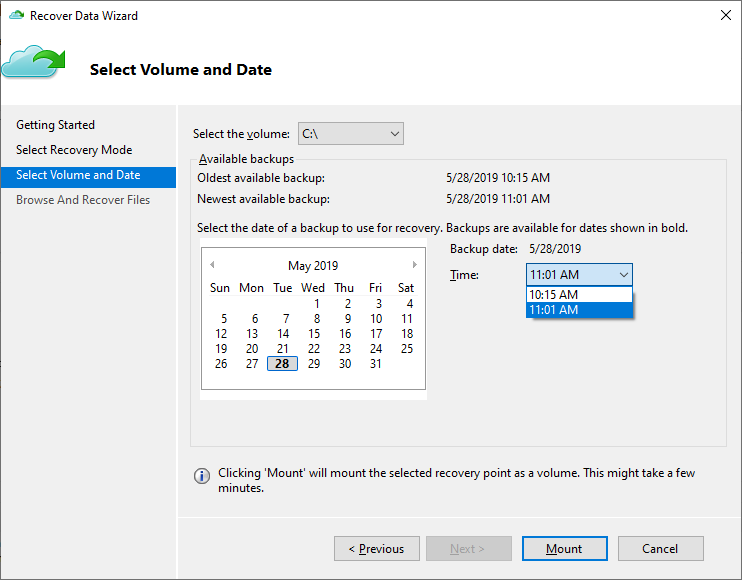

Figura 28: Selezione del volume da ripristinare e del backup da utilizzare per il ripristino

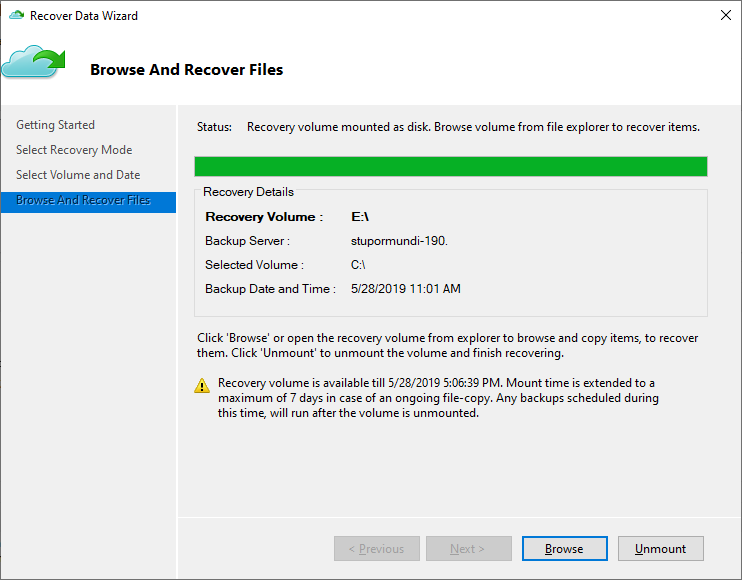

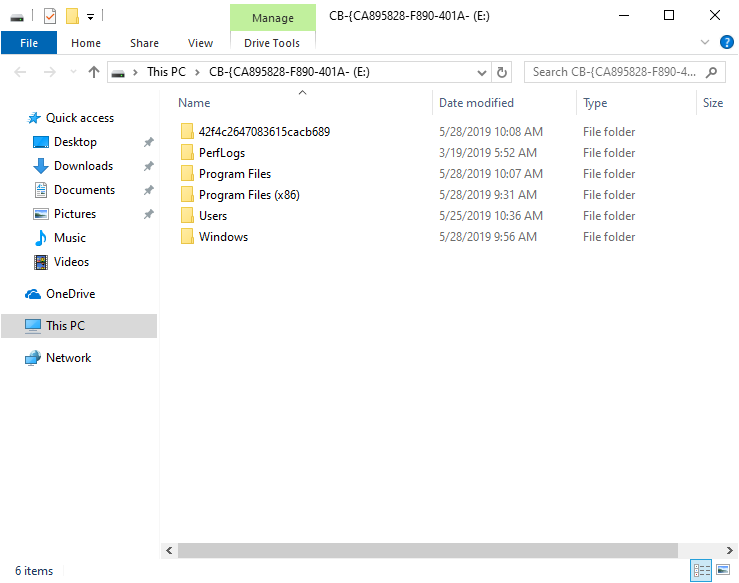

Una volta che avete scelto il punto di ripristino verrà montato sulla macchina Windows 10 un disco virtuale a cui verrà assegnata una lettera. Nel mio caso è stata assegnata la lettera E:

Figura 29: Montaggio del volume di ripristino

Il ripristino dei file e delle cartelle può essere effettuato copiando ed incollando i file dal volume di ripristino.

Figura 30: Dal volume montato è possiible ripristinare i file con copia-incolla

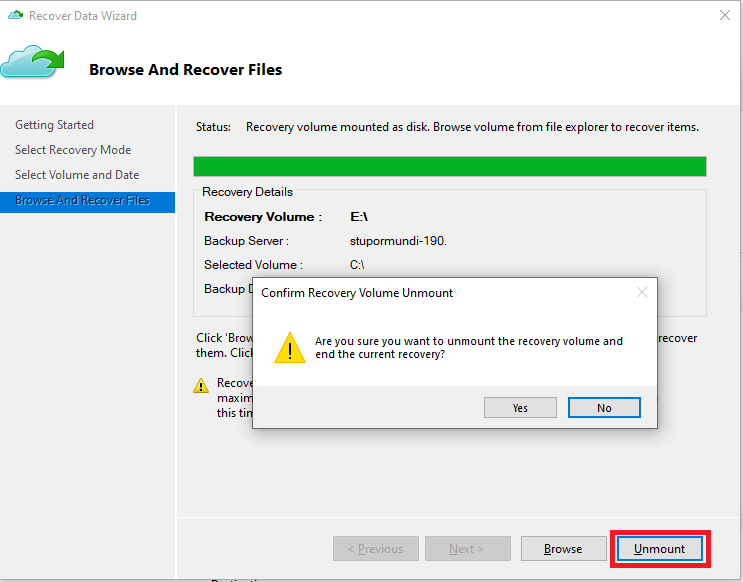

Al termine delle operazioni di ripristino è possibile effettuare lo smontaggio del volume di ripristino, come mostrato in figura:

Figura 31: Smontaggio del volume di riprostino

Conclusioni

Azure Backup permette di proteggere le nostre macchine Windows 10 con molta semplicità e ci assicura un livello di protezione notevole, soprattutto se dobbiamo proteggere PC che spesso sono fuori dall’azienda e che sono più difficili da gestire e più soggetti a rotture e perdite di dati. I dati vengono trasferiti con un canale protetto attraverso il protocollo HTTPS e sono protetti con una chiave di crittografia che utilizza l’algoritmo AES256.

- Windows 10, versione 1903 - le novità del May 2019 Update

- Windows 10 Enterprise per Virtual Desktops

- Abilitare Windows 10 Dynamic Lock

- Passwordless login al Microsoft Account con Yubikey

- Utilizzare Yubikey con Windows Hello

- #POWERCON2019 - Evento gratuito a Bari il 15 febbraio – Windows 10: Presente e Futuro, WSL vs Kali e novità di Windows Server 2019

- 15 anni da Microsoft Certified Trainer!

- Utilizzare Windows Hello in Windows 10 per accedere al Microsoft Account con WebAuthn

- Modern Desktop Deployment and Management Lab Kit: laboratori pratici per la distribuzione e gestione di Microsoft 365

- Abilitare Windows Sandbox in Windows 10

- Installare le Features on Demand (FODs) in Windows 10

- Installazione di lingue aggiuntive nelle immagini di Windows 10

- Evento a Bari il 12 dicembre – Windows 10, October 2018 Update, PenTest Box con Windows 10 e novità di Windows Server 2019

- Installare Office Professional 2019

- #POWERCON2018 – Evento GRATUITO il 4 ottobre 2018 presso la sede Microsoft di Roma

- Ricevuto il premio 2018-2019 Microsoft Most Valuable Professional (MVP)

- Disponibile il video del VeeamLive Whiteboard Veeam Backup for Microsoft Office 365 - Approfondimento tecnico e best practices

- Veeam Backup for Microsoft Office 365 - Approfondimento tecnico e best practices - 28 Giugno 2018

- Annunciato il nuovo portale di amministrazione Microsoft 365 Admin Center

- Disponibile il Servicing Release di Marzo 2018 per Microsoft Desktop Optimization Pack (KB 4074878)